「黑客攻击」是 Web3 行业的保留节目,而且一年比一年精彩。

2025 年 12 月底,安全公司 CertiK 发布的《2025 Skynet Hack3D Web3 安全报告》显示,2025 年 Web3 行业共发生了 630 起安全事件,造成了总计约 33.53 亿美元的损失,被盗资金规模环比上涨了 37.06%。

33.53 亿美元,折合人民币大约 233.7 亿,约等于江苏省溧阳市 2024 年一年的 GDP。足以让一座县城所有人一年的努力付之一炬的数字,令人触目惊心。

过去的一年,大家都能感觉到 Web3 行业在逐渐走向成熟,但显然我们在安全上的投入还远远不够。被盗金额逐年不降反升给这个去中心化的行业再度敲响了一次警钟。

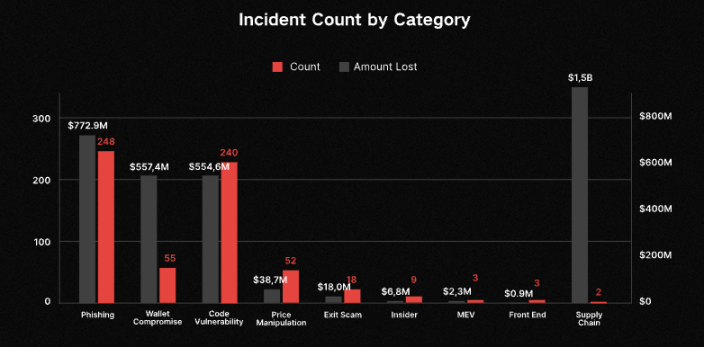

「钓鱼」成为攻击重灾区

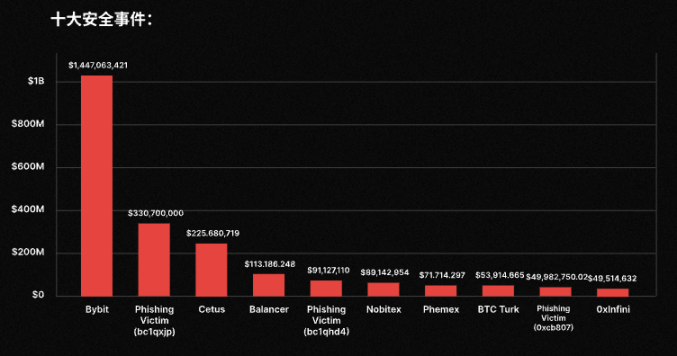

虽然 2025 年全年的损失金额较 2024 年上涨了三成有余,但仅 Bybit 事件就产生了约 14 亿美元损失。相比于 2024 年,2025 年黑客攻击事件数量减少了 137 起,且损失中位数下降了 35.75% 至 10.4 万美元。

对于这些细节数据上的变化,CertiK 在报告中表示,虽然小型攻击的发生频次在 2025 年保持在高位,但攻击者正在逐渐将资源集中于数量更少但影响更大的高价值攻击行动。Bybit 事件尤为典型,表明了组织严密的黑客团体在 Web3 领域的攻击行为正在升温。

Bybit 事件后被证明是臭名昭著的朝鲜「国有黑客组织」Lazarus Group 所为。相比于早期针对协议代码逻辑漏洞的攻击,Lazarus 近年来的风格已经转变为复杂的供应链攻击。Lazarus 伪造旗下黑客身份应聘各家 Web3 公司的开发岗位,并利用职务便利了解企业关于资金转移的相关流程,并在发现漏洞后里应外合发起复杂的攻击。

在 Bybit 事件中,黑客通过入侵 Safe 开发者设备,在钱包管理界面植入恶意代码篡改了 Bybit 员工批准的多签交易,将资金的目的地改为了黑客账户。这种有组织有预谋的攻击行为防不胜防,任何小细节的疏漏都有可能被黑客抓住机会。

排除掉 Bybit 这一特例外,钓鱼攻击是 2025 年上当人数最多,造成损失最大的攻击手段,总计 248 起事件造成了约 7.73 亿美元的损失。损失金额排名第二的是钱包被盗,55 起事件造成了约 5.57 亿美元损失。从笔者的视角来看,2025 年很多身边的朋友都出现了因为误点链接导致资金被盗,以及莫名被转走钱包内所有资产的情况。所以以上两种攻击模式实际造成的损失应该超过了报告的统计,未来类似的攻击可能会无孔不入。

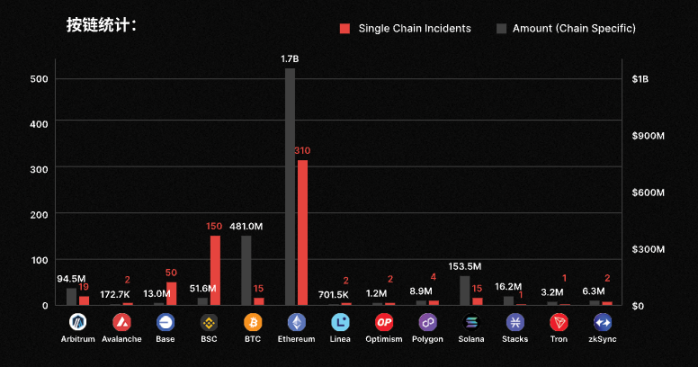

以太坊上被盗金额因为 Bybit 而一骑绝尘,如果不算这 14 亿美元,被盗资金最高的链成了比特币。而不支持智能合约的比特币,则多是因私钥泄露、被钓鱼等原因导致钱包内资产被清空。

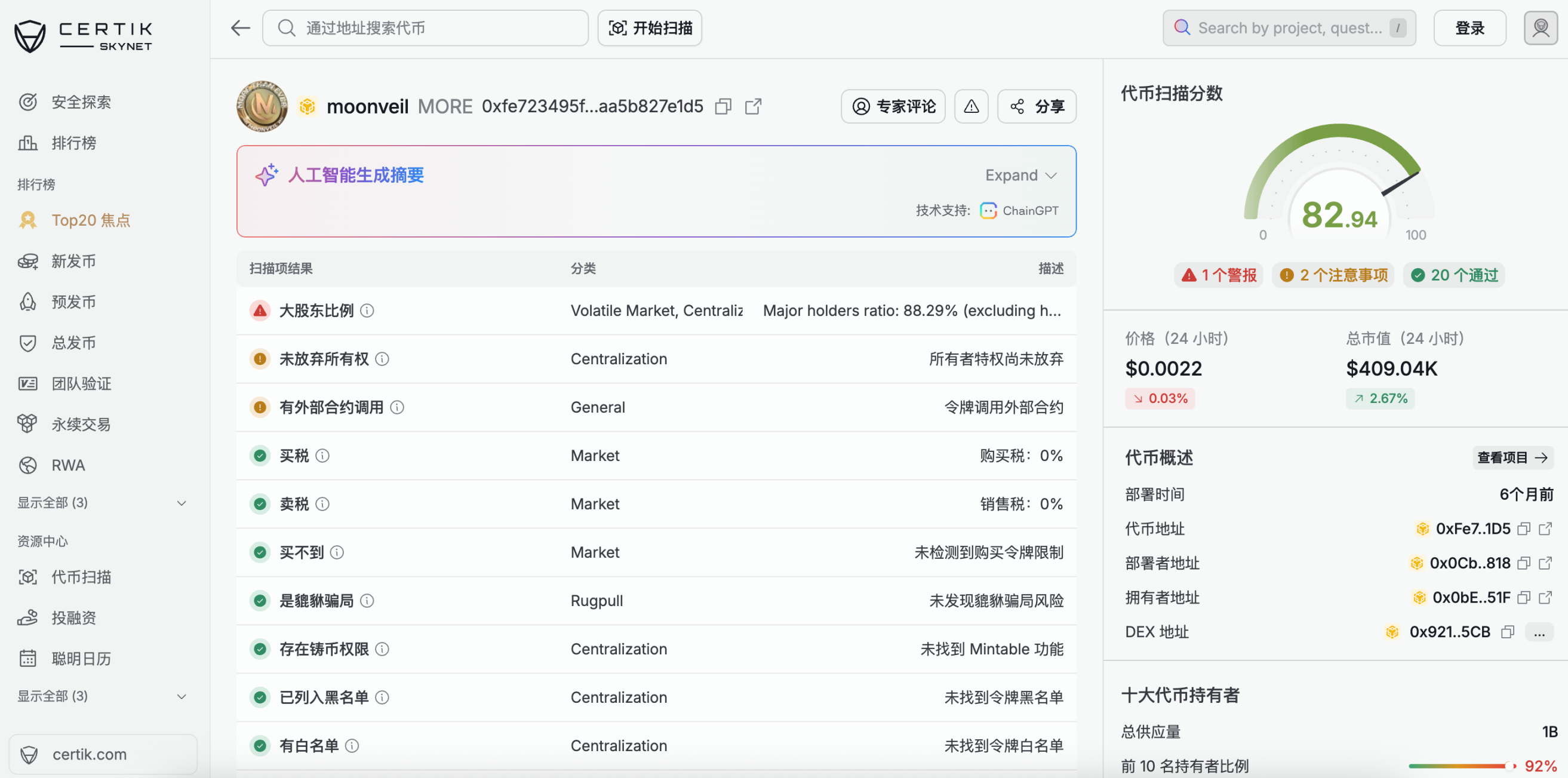

刚刚提到的攻击手段,我们只能事后马后炮地分析原因,一面提醒自己提高警惕,一面祈祷黑客不要盯上自己。不过有一类「攻击」是可以事先防范的,就是前面攻击类别中造成了 1800 万美元「Exit Scam」。这类攻击其实不能算是主动的攻击,多数是代币的发行方预留了一些可以操纵代币参数的权限,让不知情的投资者上当受骗。

CertiK 推出的 Skynet 可以在 Exit Scam 这类攻击上提供帮助:通过代码安全、项目结构、运营韧性、治理情况、市场动态与社区信誉 6 个维度,评估 Web3 项目的整体安全状况。在把钱投进去之前,先用 Skynet 查一查,能有效过滤掉不少风险。此外,用户可以使用代币扫描工具了解基本的情况,例如代币部署者持有的比例、是否有调整代币参数的权限、是否有买卖税、是否是貔貅盘等等。除此之外,CertiK 通过推出的 Skynet 系列报告与 Skynet Top 20 榜单,以数据驱动的安全分析与透明的量化评估标准,提供了权威的安全评估参考,帮助识别可预见的风险。

从事后追踪到事前防范

北京时间 1 月 6 日晚间,CertiK 宣布与 YZi Labs 达成战略合作,根据合作安排,CertiK 将为 EASY Residency 计划设立 100 万美元的专项安全审计资金,并提供形式化验证、Skynet Boosting、AI 扫描等安全服务支持。YZi Labs 将协助推动 CertiK 与其孵化项目之间的对接,帮助项目团队更深入了解 CertiK 的产品与服务能力。

CertiK 表示,随着美国、欧盟等国家或地区不断完善 Web3 相关的法律法规,对项目的监管必然愈发趋严。未来项目很可能无法再在安全事件中置身事外,这就对项目早期就引入安全检查和安全机制提出了更高的要求。CertiK 与 YZi Labs 合作设立安全基金本质上旨在加强 Web3 项目在安全上的事前防范。

对于此次合作,CertiK 希望借此为行业树立一个标杆,让更多项目在初始阶段就将安全放在核心位置,助力行业整体信心和口碑的提高。

CertiK 介绍称,过去一年里公司在事前的防范上有非常多的成功经验,包括识别了包括某知名 Meme 平台以及硬件钱包产品的高危漏洞。此外,CertiK 在 React2Shell (CVE-2025-55182) 远程代码执行漏洞披露后,团队第一时间评估了其实际可利用性,并协助 40 多个 React/Next.js 项目完成了快速修复。除了对风险的识别,CertiK 还推出了帮助项目方监控可疑交易的产品 Skylens,在风险出现时第一时间发出警报,实现损失最小化。

但这些成绩反倒引出了一个扎心的问题:为什么黑客造成的损失依然在逐年增加?

这个问题的答案很大程度上与「Web3」和「安全」行业高度相关。不像互联网行业中存在与黑客进行攻坚战的情况,因为链去中心化的特性,黑客只要确定了漏洞就几乎 100% 会攻击成功,事中挽回损失的机会很小,Web3 项目也大都没有能力实施 24 小时监控,在监管空缺下也没有足够的动力去在安全上投入精力与资源,这就使得代码开源的情况下风险暴露的可能性极高。

安全机构在统计数据时,展现给我们的都是被盗的金额,而「因为安全措施挽回的潜在损失」是一个无法统计的数字。这意味着实际在行业多家安全公司的努力下,救下的资产每年的增长率可能远超损失的增长率。加上受益于安全公司的项目不会主动去宣传「自身存在漏洞」这一事实,导致我们对安全公司实际起到的作用,并没有像被盗金额这样明确的数字更加强烈。

至于主观上的原因,CertiK 表示,类似于 Lazarus Group 这种有国家投入资源,有组织有预谋的犯罪很难事先预防。以 Bybit 事件为例,在转账的安全流程上 Bybit 的设计没有问题,但通过入侵安全供应商开发者设备植入恶意代码以达到攻击目的的行为是无法被安全公司提前预知到的。

举个不恰当的例子,你可以用高级的防盗门去防贼,但你无法阻止小偷直接把门给拆掉。

技术发展的双刃剑

安全公司与黑客永远处在动态博弈的过程中,道高一尺,魔高一丈。每当黑客用全新的方法实现了攻击,就为安全公司提供了新的防御模板,从而又促使黑客研究新型的攻击手段,如此反复。

AI 的发展同样为安全带来了更多不确定性。CertiK 作为安全公司,已将 AI 广泛应用于漏洞挖掘与审计流程中。通过解析链上预警数据,辅助识别漏洞成因与攻击路径;同时利用 AI 技术进行已知漏洞模式扫描、代码逻辑分析与报告生成,大幅提高了效率。之前提到的 Skynet 也有 AI 提供整体分析结论的工具。

2026 年世界经济论坛(WEF)年会期间,CertiK 创始人顾荣辉教授在达沃斯接受了 CBS 的专访。他表示,CertiK 已实现 AI 技术与形式化验证的深度融合。依托自研 Spoq 引擎的底层架构,CertiK 通过集成 AI 自动化能力,显著提升了形式化验证过程的扩展性与执行效率,这种由 AI 赋能的安全解决方案,能为机构级客户提供高标准数学级安全保障。

但在另一边,今年大量的钓鱼攻击、通过伪造开头结尾相同假地址的地址投毒攻击等,已经可以使用 AI 批量进行投放,黑客的攻击效率也在提高。过去可能需要挑选攻击目标,现在一万个人里只需要一人上当,黑客可能就有赚头。这也是 2025 年攻击对象不再局限于巨鲸的原因之一。

据权威机构 Gartner 提供的数据,2024 年全球信息安全终端用户支出约为 1930 亿美元(约合人民币 1.4 万亿元),而互联网巨头们每年在网络安全上的投入在 10 亿美元至 50 亿美元不等。在 Web3 这个对安全需求更高的行业里,安全的投入与互联网巨头相比可谓杯水车薪。

缺乏意识、缺乏人才、缺乏资金和资源等问题制约 Web3 行业安全能力的发展,安全公司大多以 2B 业务为主也凸显了需求与供给的矛盾。2C 的安全工具如何找到合理的盈利模式,保险业务能不能覆盖 Web3 行业等问题,需要包括安全公司在内的所有参与者共同探索。

所有评论